Como estabelecer uma VPN IPsec (IKEv2 com ID) LAN-LAN entre routers DrayTek?

Nem todos os acessos VPN podem ter um endereço IP público estático. Quando o acesso VPN utiliza um endereço IP dinâmico, podemos utilizar IDs (Local ID/Peer ID) nos perfis VPN LAN para LAN para estabelecer a ligação VPN utilizando a chave pré-partilhada IPsec especificada nesse perfil VPN. Este artigo apresenta a configuração de um túnel VPN IKEv2 com ID entre routers Vigor.

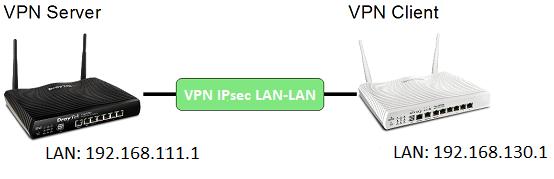

Para estabelecer uma VPN LAN-LAN entre routers, ambas as redes terão de ser distintas, neste exemplo vamos usar as seguintes redes:

| Router A (VPN Server) | Router B (VPN Client) | |

| Rede: | 192.168.111.1/24 | 192.168.130.1/24 ID: vpncliente1 |

Configuração de Router A (VPN Server) :

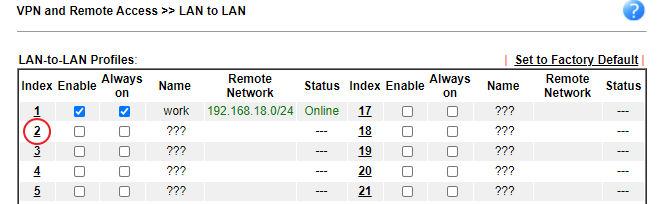

1 – Crie um perfil VPN LAN to LAN para o respectivo Router B (VPN Client) no menu “VPN and Remote Access >> LAN to LAN“, clique num índice disponível para adicionar um novo perfil:

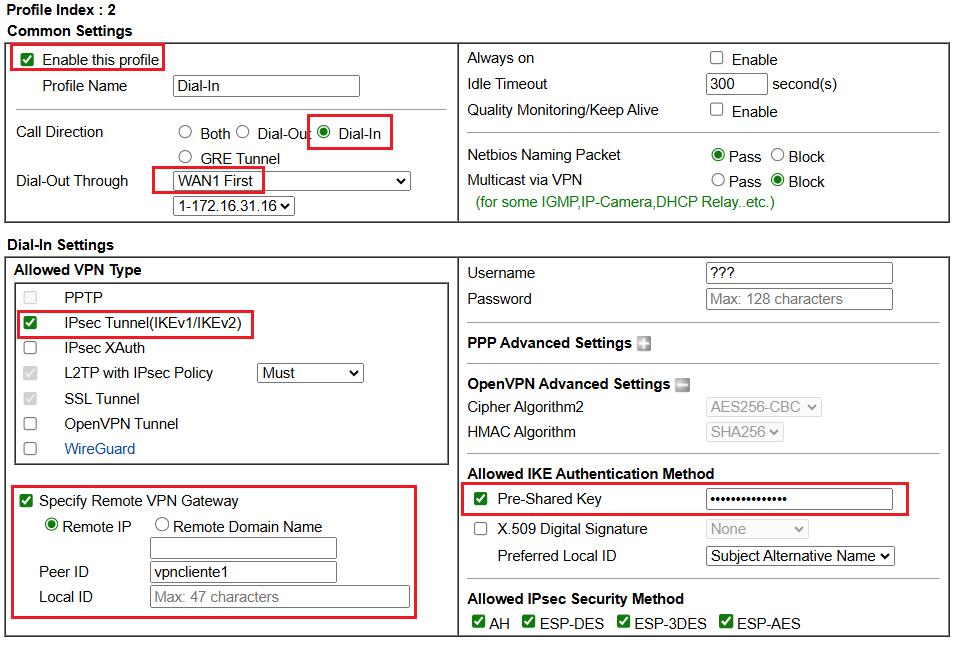

2 – Configurar perfil conforme exemplo:

- Activar este perfil

- Seleccione Dial-In como Call Direction

- Seleccione a interface WAN que o Router B (VPN Client) irá usar para estabelecer a ligação

- Alterar o tempo limite de inactividade para 0 segundos no campo Idle Timeout

- Seleccionar IPsec Tunnel (IKEv1/IKEv2) nas definições de Dial-In

- Seleccionar Specify Remote VPN Gateway e colocar um ID como Peer ID do Router B (ex: vpncliente1)

- Definir uma password em Pre-Shared-Key. A password (PSK) definida será utilizada para autenticar o Router B (VPN Client) que tenha a o ID especificado anteriormente.

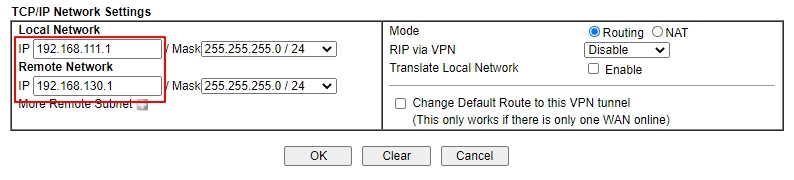

- Na secção TCP/IP Network Settings, introduza a subrede IP utilizada pelo Router B (VPN Client) no campo “Remote Network IP e Mask”

- Seleccione o modo “Routing” em Mode

- Clique em OK para gravar o perfil VPN.

Configuração de Router B (VPN Client) :

1 – Crie um perfil VPN LAN to LAN para o respectivo router A (VPN Server) no menu “VPN and Remote Access >> LAN to LAN“, clique num índice disponível para adicionar um novo perfil.

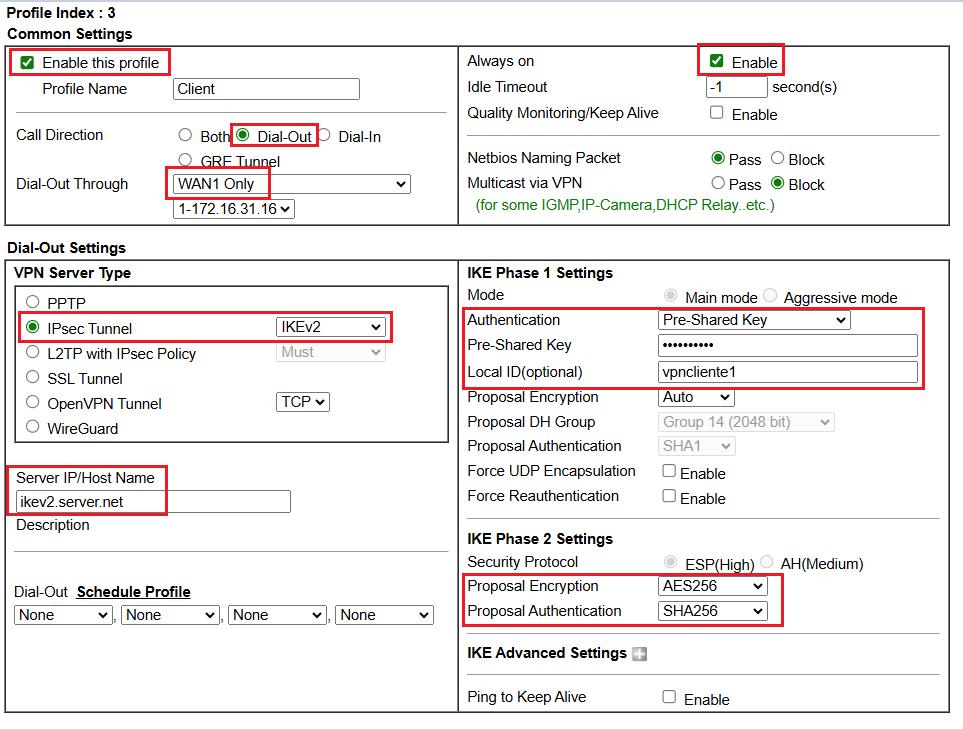

2 – Configurar perfil conforme exemplo:

- Activar este perfil

- Seleccione Dial-Out como Call Direction

- Seleccione a interface WAN que o router irá usar para estabelecer a ligação

- Activar opção de Always On

- Seleccionar IPsec Tunnel via IKEv2 nas definições de Dial-Out

- Introduza o respectivo endereço IP Público de WAN ou dominio (ex: DDNS) do Router A (VPN Server) no campo “Server IP/Host Name”

- No campo Pre-Shared Key introduza a mesma password definida no Router A (VPN Server)

- Colocar o ID definido no Rouer A (VPN Server) em Local ID (ex: vpncliente1)

- Selecione AES256/G14/SHA256 como o algoritmo de encriptação de IKE para as propostas da Fase 1 e da Fase 2.

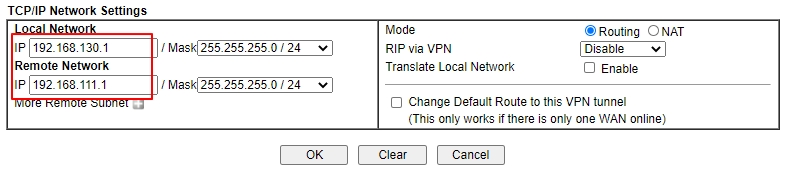

- Na secção TCP/IP Network Settings, introduza a subrede IP utilizada pelo Router A (VPN Server) no campo “Remote Network IP e Mask” e a subrede IP local do Router B (VPN Client) no campo “Local Network e Mask”

- Seleccione o modo “Routing” em Mode

- Clique em OK para gravar o perfil VPN.

Configuração de Router B baseado em DrayOS 5 (VPN Client) :

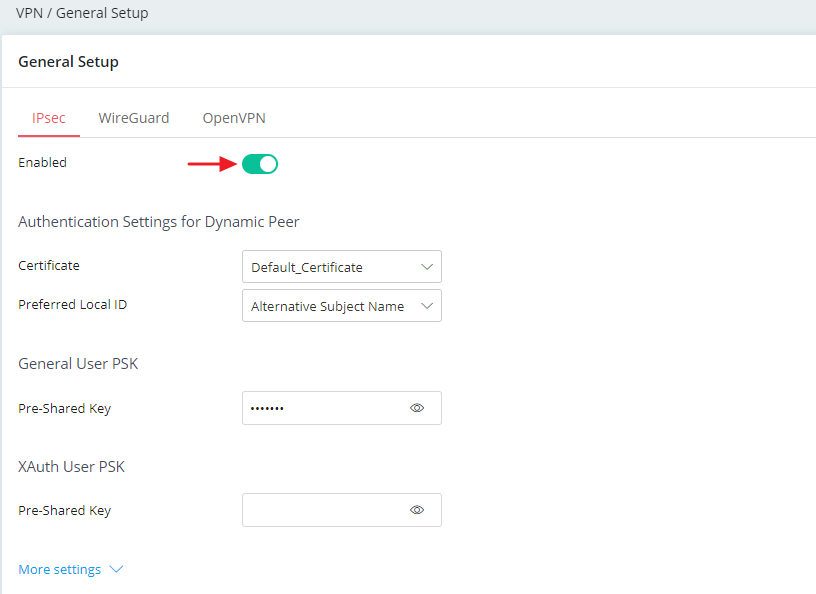

1 – Aceder ao menu “VPN / General Setup / IPsec” e activar serviço de IPsec e depois carregar em “Apply”:

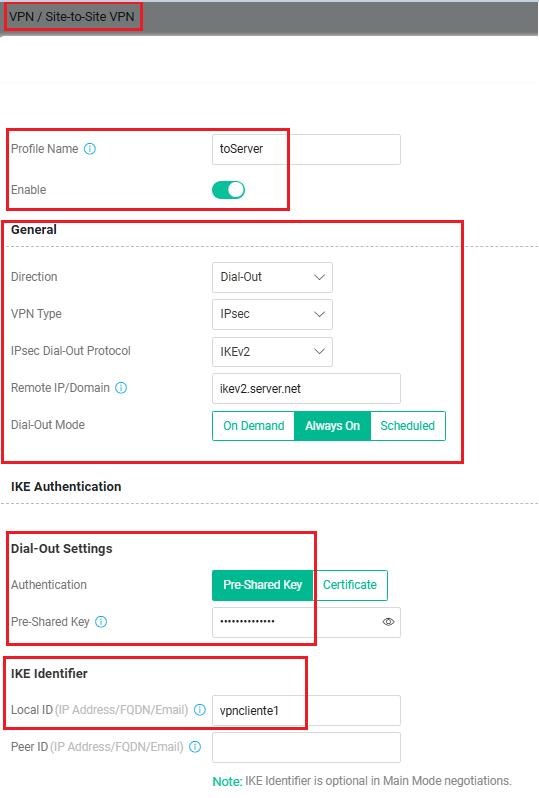

2 – Aceder ao menu “VPN / Site-to-Site VPN”, clicar em “+ Add” para dicionar um perfil de VPN conforme exemplo:

- Activar este perfil

- Seleccionar IPsec IKEv2 nas definições de Dial-Out

- Introduza o respectivo endereço IP Público de WAN ou dominio (ex: DDNS) do Router A (VPN Server) no campo “Remote IP/Domain”

- No campo Pre-Shared Key introduza a mesma password definida no Router A (VPN Server)

- Colocar o ID definido no Router A (VPN Server) em Local ID (ex: vpncliente1)

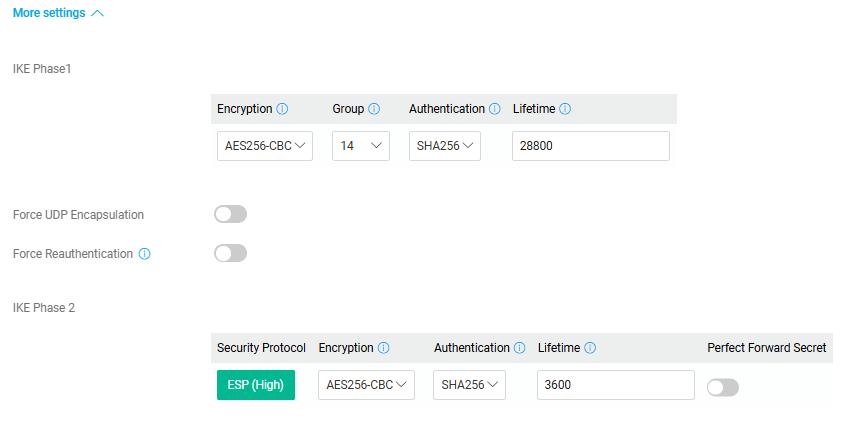

- Selecione AES256/G14/SHA256 como o algoritmo de encriptação de IKE para as propostas da Fase 1 e da Fase 2.

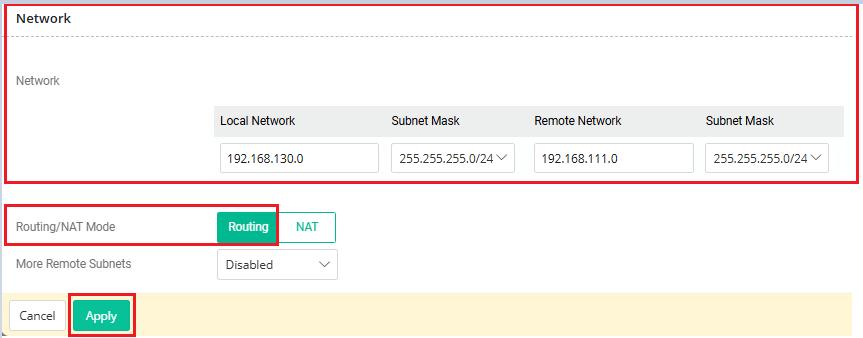

- Na secção Network, introduza a subrede IP utilizada pelo Router A (VPN Server) no campo “Remote Network e Subnet Mask” e a subrede IP local do Router B (VPN Client) no campo “Local Network e Subnet Mask”

- Seleccione o modo “Routing” em Routing/NAT Mode

- Clique em Apply para gravar o perfil VPN.

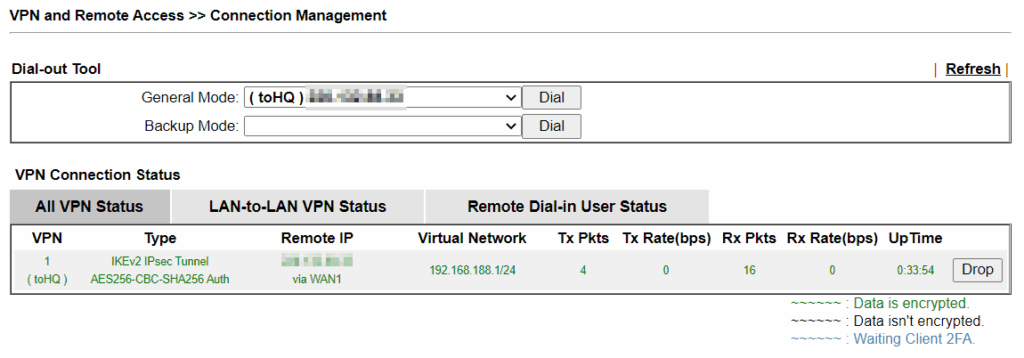

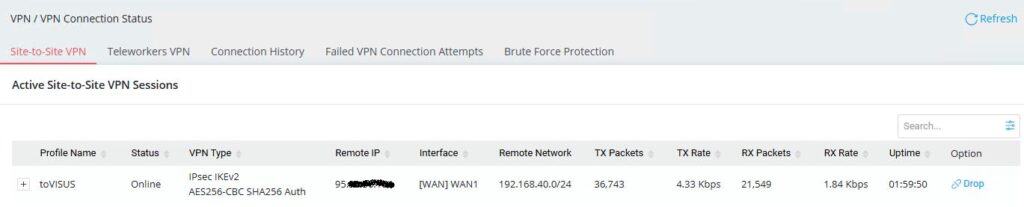

Após terminar as configurações acima, o Router B (VPN Client) deverá estabelecer automáticamente o túnel VPN IPsec LAN-LAN para o Router A (VPN Server). Podemos verificar o estado da VPN no menu “VPN and Remote Access >> Connection Management” (ou em “VPN / VPN Connection Status / Site-to-Site VPN”):