Porque a protecção de “UDP Flood Defense” afecta serviços de IPsec (NAT-T), DNS, VoIP (SIP)?

Existem casos onde ligações de VPN via L2TP sobre IPsec ou IKEv2 EAP não permitem executar testes de velocidade sobre o túnel VPN, problemas de resolução de DNS ao fim de algum tempo, problemas em comunicações VoIP (SIP), etc.

Estes sintomas por norma devem-se ao facto de que os pacotes estão a ser bloqueados pela função de Firewall do router : “UDP Flood Defense”.

Com a protecção de “UDP Flood Defense” activa, faz com que o router descarte pacotes de UDP que sejam recebidos em larga escala num curto espaço de tempo e que tenham a mesma origem, onde o limite padrão desta protecção UDP é de 2000 pacotes em 60 segundos.

Por exemplo, quando o cliente VPN está por detrás de NAT, a VPN IPsec utilizará o NAT-Traversal para passar pelo NAT. Isto significa que o cliente VPN irá adicionar um cabeçalho UDP com a porta 4500 nos pacotes para a rede VPN remota. Ao executar um teste de velocidade sobre o túnel VPN via L2TP sobre IPsec, o cliente LAN envia muitos pacotes UDP, e estes pacotes serão considerados como tráfego UDP Flood pelo router NAT se este tiver esta protecção activa.

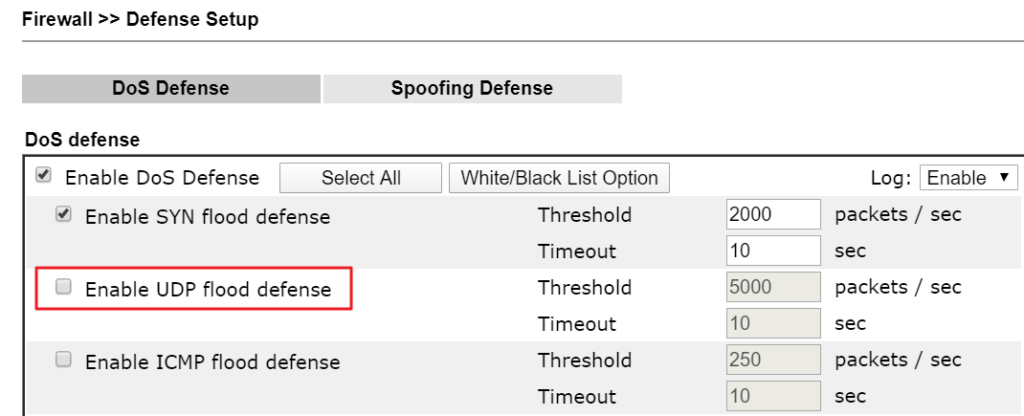

Nestes casos podemos desactivar por completo esta protecção de UDP Flood Defense ou aumentar o valor de threshold, avaliando qual o melhor valor que se adapte aos pedidos dessa rede (no menu “Firewall >> Defense Setup”):